- OSやソフトウェアのバージョン、セキュリティ対策ソフトの定義ファイル(パターンファイル)は常に最新版を利用している

- 不審なメールの添付ファイルは開かず、URLリンクをクリックしないように社内で徹底している

- マルウェア(不正プログラム)感染を前提とした内部対策を実施している

- サイバー攻撃発生時の報告・相談窓口や対応フローが明確になっている

これらができていない中小企業は、いわゆる「標的型メール」の被害を受けてしまう恐れがあります。この記事では、実際に中小企業で起きた情報セキュリティ問題を取り上げ、対策のポイントを紹介します。

1 標的型攻撃とは

標的型攻撃とは、特定の組織をターゲット(標的)として重要情報の搾取を行うサイバー攻撃です。攻撃者は、取引先や関連組織、公的機関等をかたってウイルスを添付した攻撃メールやウイルス感染の仕掛けを施したウェブサイトのURLを記載した攻撃メールを標的組織に送りつけて、パソコンをウイルスに感染させます。その後、パソコンを遠隔操作することで、標的組織内部のシステムやネットワークへの侵入拡大を図り、最終的には目的とする重要情報の搾取を行います。

2 恐ろしい「標的型攻撃」

旅行会社「XYZトラベル」(仮名)。数年前から自社のインターネット予約システムを某有名価格比較サイトに連動したことで売り上げが急成長しています。

ある日、顧客A氏より予約確認メールが届きました。受付オペレーターはメールに添付されたWordファイルを開いて予約内容を確認しましたが、実在しない予約番号でした。予約番号の入力間違いだと思い、メールで予約番号の確認を行いましたが返信が来ません。その後もA氏とは連絡が取れませんでした……。

1カ月後、顧客B氏より「XYZトラベルとのやり取りで使用したメールアドレス宛に迷惑メールが大量に送られてきている。御社で情報漏えいが起きたのではないか?」とのクレームが寄せられました。B氏は用途に応じてメールアドレスを使い分けているので、勘違いではないとのことです。そこで、XYZトラベルのシステム管理者が調査を行いました。その結果、複数の業務端末で不審なファイルが発見され、また外部への不正な通信ログも確認できたため、サイバーセキュリティの専門家であるC氏に正式な調査を依頼することになりました。

C氏は、サーバやネットワーク機器、業務端末のログ等を解析し、その結果をXYZトラベルの経営陣に報告しました。

「今回の調査結果から、御社は『標的型攻撃』の被害にあったと考えられます。標的型攻撃とは、特定の組織が保有する情報を狙って行われるサイバー攻撃のことです。今回はメールの添付ファイルにマルウェアが仕込まれており、マルウェア感染によって外部から業務端末が遠隔操作されていたと思われます。具体的には、顧客情報を格納したサーバから情報が抜き取られて外部に送信されていました。問題のマルウェアは全て駆除できましたが、このまま放置していたら社内の他の機密情報の流出やシステムの破壊の可能性もあったかもしれません。再発防止に向けて、速やかにセキュリティ対策を見直しましょう」

3 マルウェア感染等を予防する入口対策の実施

まずは、マルウェア感染等を予防する基本的なセキュリティ対策である「入口対策」を徹底しましょう。

OSやソフトウェアの既知の脆弱性(セキュリティホール)を狙ったサイバー攻撃が多く存在します。管理者がソフトウェアバージョンを集中管理して、全社のサーバや業務端末が常に最新版のOS・ソフトウェアを利用している状態にしましょう。また、セキュリティ対策ソフトも管理者が集中管理し、常に最新の定義ファイル(パターンファイル)を適用することで、新しいマルウェアの感染を防ぐようにします。

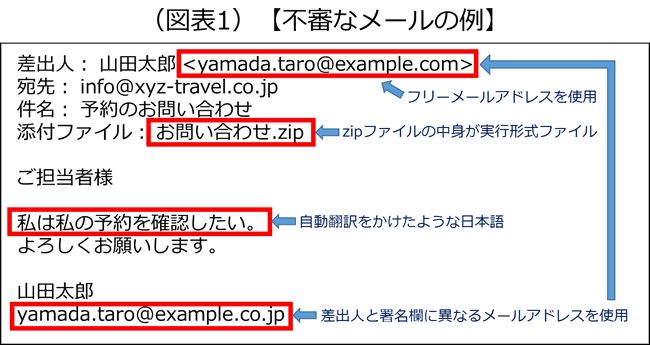

最近は、メールにマルウェアを添付したり、マルウェアを仕掛けたWebサイトへ誘導したりする手口で、マルウェア感染を狙った巧妙な攻撃メールを送ってくることが増えています。こうした問題への対策として、「差出人アドレス」「メール本文」「URLリンク」「添付ファイル」の4つの観点に注目することで、攻撃メールの多くを見分けることができます。

「差出人アドレス」が、企業にもかかわらずフリーメールアドレスを使用していたり、実在する組織名に似せたドメインを使用していたり、正規差出人を詐称するために差出人の表示名に実在する人物名を使用していたりする傾向があります。

「メール本文」が、あたかも本物の業務メールであるかのように内容を偽装していたり、受信者の興味を引くような内容を書いてきたりする傾向があります。このとき、英文や自動翻訳をかけたような不自然な日本語の場合があります。

メール本文中の「URLリンク」が、実在するドメインに似たURLリンクであったり、HTML形式メールで表示URLリンクを偽装したりして、マルウェアを仕掛けたサイトへ誘導したり、正規サイトの一部を乗っ取って悪用したりする傾向があります。

「添付ファイル」のアイコンをPDFやWordなどに偽装したり、“お知らせ.pdf.exe”というように二重拡張子で偽装したり、圧縮ファイルにマルウェアを混入したりしてくる傾向があります。

これらの傾向に複数合致するような不審なメールの添付ファイルは開封しない、URLをクリックしないように社内で徹底しましょう。可能であれば、不審なメールが届かないようにメールフィルタリングを行う、ウイルス感染の恐れがあるWebサイトを閲覧しないようにWebフィルタリングを行うなど、システム的な対策がとれるとさらによいでしょう。

厄介なのは、標的型攻撃では、“商品お問い合わせ”や“採用応募について”など、添付ファイルを開かざるを得ないような巧妙なメール文面で攻撃してくるケースが増えていることです。また、特定の組織を攻撃するためだけに作成した新種のマルウェアで攻撃してくる可能性もあるため、標的型攻撃を入口対策だけで完全に防ぎきることは困難といえます。そこで、マルウェア感染を前提に、標的型攻撃に早期に気付き、その後、重要情報にたどり着かせなくする「内部対策」を実施することが重要です。

4 マルウェア感染を前提とした内部対策の実施

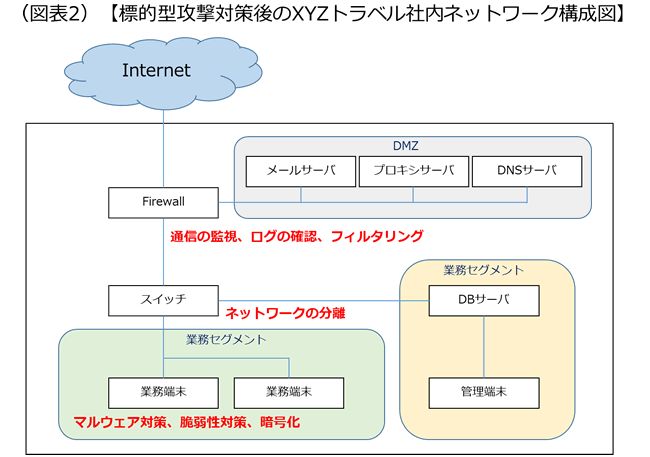

標的型攻撃では、マルウェア感染に成功するとバックドア(再侵入するためのネットワーク上の裏口)を仕掛けて、遠隔操作が可能なマルウェアを送り込み、C&C(Command and Control)サーバと呼ばれる外部サーバからの指令によって、侵害を拡大してきます。そこで、業務端末から外部サーバへの直接通信を遮断してプロキシサーバ経由になるようにネットワークを制御した上で、プロキシサーバから外部サーバへの通信を監視するようにしましょう。また、DNSサーバ、メールサーバ、Firewall、Active Directoryなどのサーバや通信機器のログを確認することにより、サイバー攻撃に早期に気付く仕組みを作ることが重要です。

図表2のように、重要情報を格納したDBサーバやその管理端末は、業務端末とはネットワークの分離を実施し、マルウェア感染後の侵害拡大を防止しましょう。業務端末に重要情報を保管しなければならない場合は、暗号をかけておくことで、もしマルウェア感染による情報漏えいを起こした場合であっても、重要情報が簡単には解読できないような対策がとれます。

C氏は、一通りの対策を説明した後、まとめの言葉で締めくくりました。

「標的型攻撃に対しては、入口対策や内部対策など防御の層を重ねて作り、一つの層が破られても別の層で守られるという『多層防御』の考え方で防御することが重要です。また今後、同様のサイバー攻撃が発生した際に、報告や相談ができる窓口を設置し、対応フローを決めておきましょう」

その後、XYZトラベルではマルウェアなどによるサイバー攻撃の兆候がアラートとして上がってきますが、同様の被害は発生していません。

次回は、世界的に猛威を振るうランサムウェアの脅威と対策について解説します。

以上

(監修 エドコンサルティング株式会社 代表取締役 江島将和)

※上記内容は、本文中に特別な断りがない限り、2017年9月4日時点のものであり、将来変更される可能性があります。

※上記内容は、株式会社日本情報マートまたは執筆者が作成したものであり、りそな銀行の見解を示しているものではございません。上記内容に関するお問い合わせなどは、お手数ですが下記の電子メールアドレスあてにご連絡をお願いいたします。

【電子メールでのお問い合わせ先】

inquiry01@jim.jp

(株式会社日本情報マートが、皆様からのお問い合わせを承ります。なお、株式会社日本情報マートの会社概要は、ウェブサイト https://www.jim.jp/company/をご覧ください)

ご回答は平日午前10:00~18:00とさせていただいておりますので、ご了承ください。