1 情報セキュリティ対策の第一歩は、脅威を知ることから

2024年12月から2025年1月の年末年始にかけて、航空会社・金融機関・通信キャリアなどの大企業を狙ったサイバー攻撃が相次ぎ、サイトが閲覧しづらくなったり、一時的にシステムに不具合が起きたりするなどの影響が及びました。

サイバー攻撃によって通常業務ができなくなってしまう。そんな恐ろしい事態が突然やってくるかもしれません。大企業などと比べて情報セキュリティが弱いとされる中小企業こそ、サイバー攻撃の格好の餌食や踏み台にならないよう、対策を講じなければなりません。

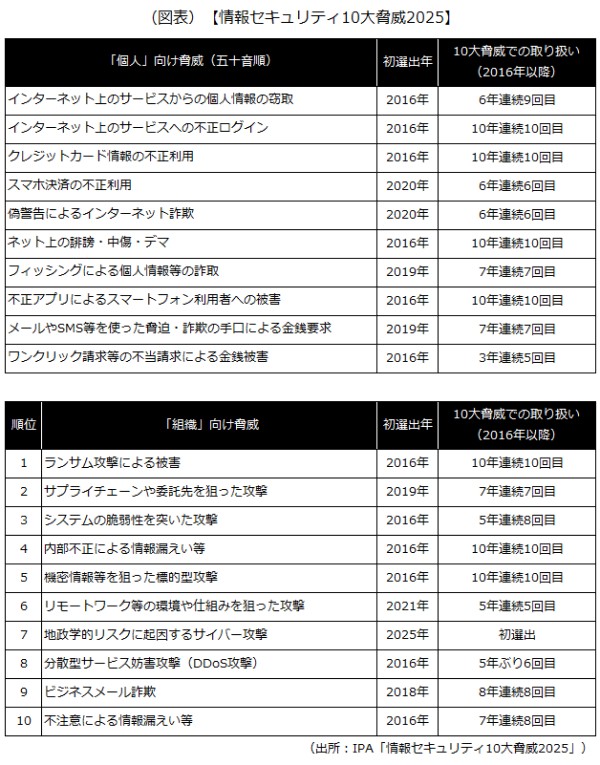

情報セキュリティ対策の第一歩は、自社を取り巻く環境にどのような脅威があるのかを知ることです。IPA(情報処理推進機構)が毎年公表する「情報セキュリティ10大脅威」で、社会的に影響の大きい情報セキュリティの脅威を確認してみましょう。

■IPA「情報セキュリティ10大脅威2025」■

https://www.ipa.go.jp/security/10threats/10threats2025.html

特に注目すべきは、「組織」向けの10大脅威です。1位は前年と同じく「ランサム攻撃による被害」です。ランサムウェアとは、

PCやスマートフォンに保存されているファイルの暗号化や画面のロックなどを行い、「金銭を支払えば復旧させる」と脅迫する手口に使われるコンピューターウイルスの一種

です。脅迫の際に「暗号化や画面のロックの解除」に加え、

暗号化前に窃取したデータの暴露の取りやめを条件に、身代金を要求する

など、複数の脅迫を組み合わせる手口が増加しています。

また、7位には「地政学的リスクに起因するサイバー攻撃」が初選出されました。地政学的リスクとは、地理的条件に基づいた国や地域の政治、軍事などに関わるリスクのことであり、国家の関与が疑われます。2025年1月には、警察庁と内閣サイバーセキュリティセンターが「Mirror Face(ミラーフェイス)」と呼ばれるグループによって実行されたサイバー攻撃に関する注意喚起を行っています。

■警察庁・内閣サイバーセキュリティセンター「Mirror Faceによるサイバー攻撃について(注意喚起)」■

https://www.npa.go.jp/bureau/cyber/pdf/20250108_caution.pdf

8位には、「分散型サービス妨害攻撃(DDoS攻撃)」が選出されました(5年ぶり6回目)。DDoS攻撃は、ターゲットのサイトやシステムに対して、複数のコンピューターから大量にアクセスするなどの方法でダウンさせるサイバー攻撃です。いわゆる「ボットネット」(マルウェア感染や脆弱性を悪用され乗っ取られた世界各地のパソコン・ルーター・ウェブカメラなどのインターネットにつながった機器が集まったネットワーク)が用いられているようです。2025年2月には、内閣サイバーセキュリティセンターが、今後、大規模な攻撃が発生する可能性も否定できないとして、各企業で適切な対策を講じるよう注意喚起を行っています。

■内閣サイバーセキュリティセンター「DDoS攻撃への対策について(注意喚起)」■

https://www.nisc.go.jp/pdf/news/press/20250204_ddos.pdf

2 必ず押さえておきたい5つの情報セキュリティ基本対策

1)OS・ソフトウェアの脆弱性への対策:OS・ソフトウェアの更新

OS/ソフトウェアに脆弱性が見つかった場合、通常、開発業者は脆弱性の情報とともに、脆弱性をカバーするためのプログラムである「セキュリティパッチ」を一般公開します。速やかにセキュリティパッチを適用するためには、

- 自社で利用しているOS・ソフトウェアやネットワーク対応機器について、製品名とバージョン情報を把握する

- 開発業者のウェブサイトで公開されている脆弱性対策情報を随時収集する

ことが求められます。

2025年10月14日(米国時間)には、最も普及しているマイクロソフトのOS「Windows 10」のサポートが終了するので、注意が必要です。

IPAのウェブサイトでも、主な製品の脆弱性対策情報が「重要なセキュリティ情報」として公開されています。自社で利用している製品があったら、緊急度・重要度に応じて関係先(組織内や顧客など)への周知、ソフトウェアの更新などの対応を行いましょう。

2)ウイルス感染への対策:ウイルス対策ソフトの導入

既知のウイルスの感染を未然に防止するためには、

ウイルス対策ソフトの導入が不可欠

です。ウイルス対策ソフトの導入によって膨大な種類のウイルスを検知できますが、一方で、ウイルスを作成する者も新しい手口を模索しているので、検知できないウイルスも多くなっています。つまり、ウイルス対策ソフトを導入すれば完璧というわけではないので、

万が一感染してしまった場合に備えて、重要情報のバックアップを取るなど、多段階の対策が必要

となります。

3)パスワード窃取への対策:パスワードの適切な管理と認証の強化

パスワードは、他人が分からないように作成し、他人に使われないように管理しなければなりません。

作成については、8桁以上など一定の桁数以上で、英数の大文字・小文字と記号を組み合わせるといった対策が有効です。

短いパスワードだと総当たり(ブルート・フォース・アタック)でログインを試行され、不正にログインされてしまいます。また、誕生日や名前、「123456」「password」「qwerty」といった、推測されやすい文字列をパスワードにするのもやめましょう。

管理については、複数のサービスで使い回しをしないのが鉄則です。そうしないと、いかに強度の高いパスワードを設定したとしても、どこか1つのサービスから漏れた場合に「パスワードリスト攻撃」を受け、不正ログインを防げないからです。

以前はパスワードの定期的な変更が推奨されていましたが、今では、

定期的な変更でパスワードの作成方法がパターン化することのほうが問題である

と考えられています。内閣サイバーセキュリティセンター(NISC)からも、パスワードを定期的に変更する必要はなく、流出時に速やかに変更する旨が示されています。

サービスによっては、「多要素認証」(MFA:Multi-Factor Authentication)が使えるので、積極的に取り入れましょう。多要素認証とは、

ログインなどの際、パスワードの他に、あらかじめ登録しておいたスマートフォンやハードウェアトークンに表示される認証コードの入力を求めるもの

です。

4)設定不備への対策:設定の見直し

ソフトウェアをインストールした直後や、サーバーやネットワーク対応機器などの購入時点では、不要な機能が有効になっていたり、機能へのアクセス制限が設定されていなかったりする場合があります。情報漏洩や乗っ取りなどの被害を防止するために、

設定の確認と定期的な見直しが必要

です。特にルーター、ウェブカメラ、複合機などのネットワーク対応機器の設定は見落としがちです。実際、ネットワークに接続された複合機の設定に不備があり、機器内に保存されたデータが外部から閲覧できてしまう問題も指摘されています。必要なければ、オフィス機器を外部ネットワーク(インターネット)に接続しないようにしましょう。

この他、社員の退職時には速やかにユーザーアカウントを抹消する、異動時にはアカウントに付与したアクセス権限を見直すといった対策も必要です。

5)わなにはめる誘導への対策:脅威や手口を知る

メールやウェブサイトを使って言葉巧みに誘導する手口は年々巧妙化しています。ただし、

どのような手口があるのか知っていれば、攻撃者が仕掛けたわなに気付き、被害を未然に防げる可能性が高まる

ことになります。IPAでは情報セキュリティに関する脅威や対策などを学ぶことができる映像コンテンツを、YouTubeの「IPA Channel (ipajp)」で公開しています。参考にしてください。

■IPA「情報セキュリティ普及啓発映像コンテンツ」■

https://www.youtube.com/playlist?list=PLF9FCB56776EBCABB

以上(2025年3月更新)

pj60098

画像:Song_about_summer-Adobe Stock