目次

1 セキュリティ対策レベルが取引条件に!?

セキュリティ対策に取り組まないと、新規取引先の獲得はもとより、既存取引先の維持も難しくなる―――そんな事態が迫っています。経済産業省が「サプライチェーン強化に向けたセキュリティ対策評価制度」(以下「セキュリティ対策評価制度」)の導入に向けた検討を進めており、2026年度末ごろからのスタートが予定されているからです。

セキュリティ対策評価制度の仕組みは、簡単に言うと、

- 国が主導して、満たすべきセキュリティ対策の水準 (★レベル) を標準化する

- 発注企業・受注企業の2社間の取引契約で、★レベルを満たすことが条件となる

- 結果として、サプライチェーン全体でセキュリティが強化される

というものです。

サプライチェーンでは、ある企業でセキュリティ事故 (情報漏洩、マルウェア感染、システム停止など)が起きると、他の企業にも被害が連鎖する恐れがある一方、受注企業は異なる取引先から様々なセキュリティ対策を要求され、負担が大きいという課題があります。そのため、「標準的なセキュリティ対策の水準を設けよう」というのが、この制度の趣旨です。

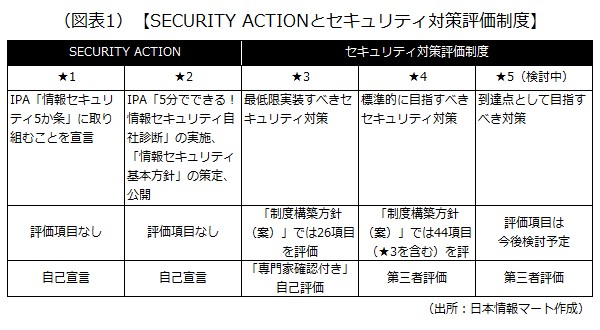

「セキュリティ対策評価制度」について、2025年12月に経済産業省・内閣官房国家サイバー統括室が示した「制度構築方針(案)」では、三つ星(★3)、四つ星(★4)、五つ星 (★5)が示されました。一つ星(★1)、二つ星 (★2) がないのは、情報処理推進機構 (IPA)の「SECURITY ACTION」という制度で既に使われているからです。

セキュリティ対策評価制度は、セキュリティ対策レベルを競わせる格付け制度ではないことが、「制度構築方針(案)」に明記されています。とはいえ、サプライチェーンを構成する全ての企業がまず対応すべきなのは「三つ星 (★3)」です。以降で、もう少し詳しく見ていきましょう。

2 セキュリティ対策評価制度「三つ星 (★3)」の要求事項

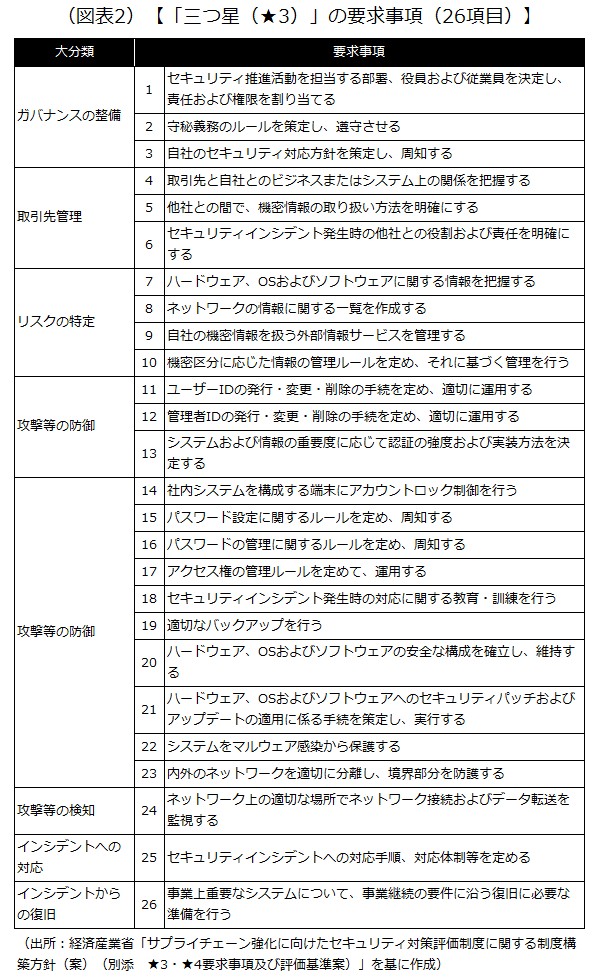

「三つ星(★3)」の評価について、「制度構築方針(案)」では、26項目の要求事項と、それらにひも付く83項目の評価基準が示されました。これらについて、「専門家確認付き自己評価」を実施することが求められます。「専門家確認付き自己評価」とは、★取得を希望する組織が自ら実施した評価の結果について、社内外のセキュリティ専門家による確認・助言を経て、その組織の評価結果として確定させることをいいます。

全体像をつかむため、「制度構築方針(案)」に示された「三つ星 (★3)」の要求事項 (26項目)をご紹介します。

次章では各項目について、中小企業が取り組むべき実践ポイントを、もう少し分かりやすくご紹介します。

3 「三つ星(★3)」の要求事項(26項目)の実践ポイント

1)ガバナンスの整備

1.セキュリティ推進活動を担当する部署、役員および従業員を決定し、責任および権限を割り当てる

誰がセキュリティの責任者で、誰が実務担当かを明確にしましょう。セキュリティを統括する役員(最高情報セキュリティ責任者など)やセキュリティ担当部署の役割・責任を定めます。担当者の連絡先リストを作成しておくことで、問題が起きたときにすぐ対応できます。また、これら平時の体制について、年1回以上は点検することが求められます。

2.守秘義務のルールを策定し、遵守させる

役員、従業員、派遣社員、受入出向者を対象に、自社の守秘義務のルールを定めます。入社時または社外要員の受け入れ時に守秘義務のルールを説明し、退職時に機密情報を持ち出しさせない対策を取りましょう。

3.自社のセキュリティ対応方針を策定し、周知する

「どんなセキュリティ対策をするか」というセキュリティ対応方針を文書化し、役員、従業員、派遣社員、受入出向者の全員が、いつでも見られる状態にします。セキュリティ対応方針の改正時には必ず内容を周知して、組織全体の意識を統一しましょう。

2)取引先管理

4.取引先と自社とのビジネスまたはシステム上の関係を把握する

自社以外の組織(顧客・子会社・関連会社・クラウドサービス提供者を含む取引先)が管理・提供するシステムで、自社の情報資産が接続しているものを一覧化するなどして把握します。そうすることで、外部との依存関係とリスクが見えるようになります。また、年1回以上は点検することが求められます。

5.他社との間で、機密情報の取り扱い方法を明確にする

取引先と機密情報を共有する前に、機密情報の定義・取り扱い(表示・保管方法・複製や第三者提供の可否)・返還または廃棄について契約で明確にします。そうすることで情報漏洩リスクと責任範囲を明らかにします。

6.セキュリティインシデント発生時の他社との役割および責任を明確にする

セキュリティインシデントとは、情報漏洩やシステムの停止などセキュリティに関わる事故や事象のことです。機密情報を共有する取引先との間で、セキュリティインシデント発生時の相手方への通知義務や、連絡先、再発防止策の協議方法について定めておきます。

3)リスクの特定

7.ハードウェア、OSおよびソフトウェアに関する情報を把握する

自社のパソコン、サーバー、スマホなどの機器と、そこに入っているOSやソフトウェアを一覧化します(製造元や台数も記載)。導入・設置・ネットワーク接続・セキュリティパッチ適用などの管理ルールも文書化し、IT資産を正確に把握しましょう。また、管理ルールの遵守状況について、年1回以上は点検することが求められます。

8.ネットワークの情報に関する一覧を作成する

自社のネットワーク構成(所在地、目的など)と、接続されている機器の情報 (ファイアウォール、ルーターなど。製造元とモデル、保守事業者に関する情報を含む)を一覧化します。ネットワーク全体を可視化することで、対策や問題対応が効率的になります。

9.自社の機密情報を扱う外部情報サービスを管理する

外部の情報サービス利用時のセキュリティ要件を定め、利用前に要件を満たしているかを確認・承認するプロセスを作ります。外部の情報サービスの接続先とは、機密情報の取り扱いについて守秘義務契約を結びましょう。

10.機密区分に応じた情報の管理ルールを定め、それに基づく管理を行う

情報を機密レベルで分類し、レベルごとの管理ルールを定めます。特に機密性の高い情報は一覧化し、対象情報・管理者・部署・保管場所・保管期限・開示先・連絡先などを明確にして厳格に管理します。また、管理ルールの遵守状況について、年1回以上は点検することが求められます。

4)攻撃等の防御

11.ユーザーIDの発行・変更・削除の手続を定め、適切に運用する

ユーザーID付与の承認プロセスを文書化し、ID共有は原則禁止とします。退職者のID、一定期間使用されなかったID、特別なアクセス権限が不要になったIDは、速やかに削除または無効化して不正利用を防ぎます。

12.管理者IDの発行・変更・削除の手続を定め、適切に運用する

システム管理者と責任者を定め、管理者権限を持つ人を限定します。必要最低限の権限のみ付与し、管理者IDの発行・変更・削除は申請・承認制にして悪用を防ぎます。

13.システムおよび情報の重要度に応じて認証の強度および実装方法を決定する

全てのユーザーIDについて、アクセス許可前に一意の認証情報 (パスワードなど)による認証を徹底し、重要な情報を扱うクラウドサービスでは多要素認証を義務化します。多要素認証では、知識情報(ID、パスワードなど)、所有情報(ワンタイムパスワード、証明書など)、生体情報(指紋、顔、虹彩、静脈など)、その他(IPアドレスなど)の要素から2種類以上を利用します。多要素認証の知識情報として用いるパスワードは8文字以上とします。

14.社内システムを構成する端末にアカウントロック制御を行う

端末へのログオン時、試行回数を制限し、失敗が続くと試行間隔を長くするか、10回以上失敗するとアカウントをロックする設定にします(できない場合、次の15.の要求事項よりも高度なパスワード設定が必要)。これでブルートフォース攻撃を防げます。

15.パスワード設定に関するルールを定め、周知する

デフォルトパスワードは必ず変更し、10文字以上(英大小文字・数字・記号を含む)にします。機器やサービス間でのパスワード使い回しを禁止し、ルールを従業員に周知しましょう。

16.パスワードの管理に関するルールを定め、周知する

パスワードは紙に記載してそれを施錠保管するか、パスワード管理アプリで保管します。定期変更は不要ですが、パスワードの漏洩時またはその疑いがある場合、速やかに変更できる手順を整備しましょう。

17.アクセス権の管理ルールを定めて、運用する

業務で利用するシステムや端末へのアクセス、機密情報を取り扱う場所や部屋への入室について申請・承認制とし、付与する権限は必要な範囲に限定します。また、アクセス権限や入室権限を棚卸しし、不要な権限の残存リスクを排除します。

18.セキュリティインシデント発生時の対応に関する教育・訓練を行う

役員、従業員、社外要員を対象に、新規受け入れ時と年1回以上、インシデント対応の教育・訓練を実施します (内容はマルウェア感染の予防、機密区分の定義と取り扱いなど)。実施内容や受講状況を記録し、有事の対応能力を高めましょう。また、教育・訓練の実施内容について、年1回は点検することが求められます。

19.適切なバックアップを行う

データのバックアップ対象とどのくらいの頻度でバックアップを行うかを定めます。重要情報は遠隔地にも保管し、災害や大規模攻撃に備えます。バックアップごとにリストア (復元)手順書を整備し、迅速に復旧できるようにしましょう。

20.ハードウェア、OSおよびソフトウェアの安全な構成を確立し、維持する

利用を許可していないソフトウェアを全て削除または無効化します。また、外部記録媒体を使う全てのシステムで自動実行・自動再生を無効化します。サーバーやネットワーク機器の設定変更は申請・承認制にして、不要な機能による脆弱性を排除しましょう。

21.ハードウェア、OSおよびソフトウェアへのセキュリティパッチおよびアップデートの適用に係る手続を策定し、実行する

全ての機器、OS、ソフトウェアがライセンス付きでサポートされた状態を維持します。「重大」または「高リスク」 (CVSS v3の基本スコアが7以上)の脆弱性修正は14日以内に適用し、可能なら自動更新を有効にします。サポートが終了したソフトウェアは削除するか、インターネットとの全てのトラフィックを遮断しましょう。

22.システムをマルウェア感染から保護する

ネットワーク接続している全ての機器にマルウェア対策ソフトを導入し、適切なスキャンを実行します。パターンファイルはベンダーの推奨に従ってアップデートして、既知のマルウェアから守ります。

23.内外のネットワークを適切に分離し、境界部分を防護する

全てのファイアウォールやルーターについて、デフォルト管理パスワードを変更するか、リモート管理アクセスを無効化します。未認証のインバウンド通信は遮断し、インバウンド通信に関するルールは担当者が承認・文書化したものとします。不要なルールは削除し、ルール変更をインターネット経由で行う場合は多要素認証を適用するか、IPアドレスによるアクセス制限を適用しましょう。

5)攻撃等の検知

24.ネットワーク上の適切な場所でネットワーク接続およびデータ転送を監視する

社内外ネットワークの境界でファイアウォール(または同等の機能を持つネットワーク機器)を使い、不正アクセスをリアルタイムで検知・遮断します。アラートが即座に発報される設定にし、担当者がインシデントかどうかを判断して迅速に対応します。

6)インシデントへの対応

25.セキュリティインシデントへの対応手順、対応体制等を定める

インシデント発生時の対応手順(発見報告、初動、調査・対応、復旧、最終報告)を文書化します。インシデント基準、インシデント発生時の社内外の連絡先、役割を明確にし、報告フォーマットを整備します。年1回以上、事例と対応策を社内に共有して組織全体の対応力を高めましょう。

7)インシデントからの復旧

26.事業上重要なシステムについて、事業継続の要件に沿う復旧に必要な準備を行う

事業上重要なシステムについて、サイバー攻撃を念頭に、業務の目標復旧レベルを定めで、当該レベルまで業務を回復するために必要な対策を整備します。

現状把握で明らかになった不足点を解消するための具体的な対応は、単なる技術的な対策だけでなく、組織体制の整備、従業員教育、運用ルールの策定など多岐にわたります。優先順位を付けて計画的に進めていくことが重要です。

例えば、まずは比較的容易に着手できる組織的なルール整備や従業員への周知から始め、次にシステム的な防御策を導入するなど、無理のないスケジュールで進めることが成功の鍵となります。

4 参考:「四つ星 (★4)」が必要になる!?

この記事では「四つ星 (★4)」 については詳しく触れませんが、「三つ星(★3)」の26項目を含む計44項目について、第三者評価を受けることが想定されています。

取引先の要求レベルが「四つ星 (★4)」になる可能性もあります。2025年12月に経済産業省・内閣官房国家サイバー統括室が示した「制度構築方針(案)」では、事業活動上重要な業務の多くがIT基盤に依存している取引先であることを前提に、

- 取引先の事業中断により自社の事業継続上重要な業務に許容できない遅延等が生じ得るか

- 取引先へのサイバー攻撃等により自社の機密等に係る情報管理に重大な影響が生じ得るか

という観点から、要求レベルが 「三つ星 (★3)」 「四つ星 (★4)」のどちらに該当するのかを判断する案が示されています。

なお、評価を行う専門家や第三者に求められる資格や専門性、評価取得や更新に要する費用負担などの実務的な点については、今後の制度設計での議論・整理が待たれる部分となります。

以上(2026年2月作成)

pj60380

画像:Muhammad Adnan-Adobe Stock